Microsoft Word, Excel, PowerPoint und andere Office-Dokumentformate sind bei Angreifern beliebt, die sie missbrauchen, um ihre Opfer mit Ransomware, Infostealern, Backdoors und anderer Malware zu infizieren.

- Der Angreifer sendet dem Opfer per E-Mail, über soziale Medien, SMS, Cloud-Speicher-Apps oder Messaging-Apps einen Link zum Herunterladen eines Office-Dokuments.

- Der Angreifer verwendet Social Engineering, um das Opfer davon zu überzeugen, die Datei herunterzuladen, sie mit Microsoft Office zu öffnen und den Inhalt zu aktivieren.

- Aktiviert das Opfer Inhalte, infiziert der Schadcode im Office-Dokument seinen Computer.

In diesem Artikel betrachten wir die Anatomie eines aktuellen Angriffs auf Office-Dokumente aus der Sicht des Opfers, zeigen die heute am häufigsten vorkommenden Arten von Angriffen auf Office-Dokumente auf und schlagen Strategien vor, um Ihr Risiko zu verringern, das neueste Opfer zu werden.

Anatomie eines Office-Dokumentangriffs

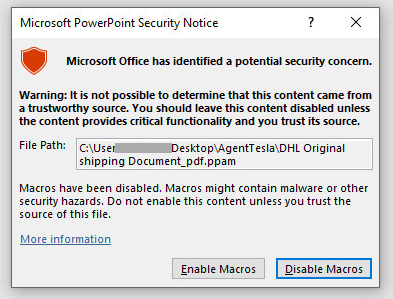

Anfang 2022 beobachtete Netskope eine Reihe von Angriffen auf Office-Dokumente, bei denen bösartige PowerPoint-Dateien verwendet wurden, um die Remote-Access-Trojaner AveMaria/Warzone und AgentTesla einzuschleusen. Die Opfer erhielten eine E-Mail mit einer allgemeinen Nachricht und der Aufforderung, eine Bestellung zu überprüfen. Angreifer verwenden häufig gefälschte Rechnungen, Bestellformulare, Bestandslisten, Versandbenachrichtigungen und Verkaufsangebote, um ihre Opfer zum Herunterladen schädlicher Office-Dokumente zu verleiten. Wenn das Opfer den Anhang herunterlädt und mit Microsoft PowerPoint öffnet, wird ein Dialogfeld angezeigt, in dem es gefragt wird, ob es Makros aktivieren möchte.

Dies ist ein entscheidender Moment für das Opfer. Wenn Sie auf „Makros deaktivieren“ klicken, passiert nichts. Sie sehen eine leere Seite. Vielleicht inspiriert sie dieses Nichts dazu, es noch einmal zu versuchen und stattdessen auf „Makros aktivieren“ zu klicken? Wenn sie auf „Makros aktivieren“ klicken, wird der im Dokument eingebettete Schadcode automatisch ausgeführt und ihr Computer wird innerhalb von Sekunden mit einem Remote-Access-Trojaner infiziert, was bedeutet, dass der Angreifer nun auf den Computer des Opfers zugreifen kann.

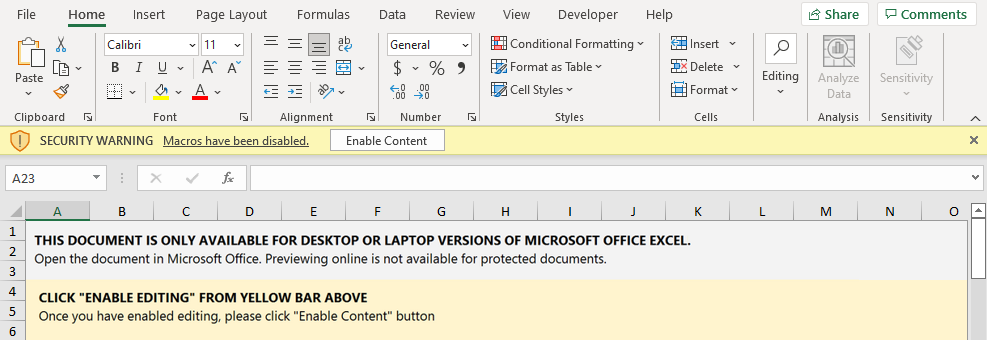

Ein anderer ähnlicher Angriff verwendet Excel statt PowerPoint, hat jedoch einen identischen Ablauf. Nachfolgend finden Sie ein weiteres Beispiel für einen Angriff auf Emotet-Office-Dokumente vom Januar. Der Angreifer nutzt den Textkörper des Dokuments selbst für Social Engineering, indem er dem Benutzer mitteilt, dass er das Dokument auf seinem Computer öffnen und auf „Inhalt aktivieren“ klicken müsse . Wenn sie dies nicht tun, können sie das Dokument nicht öffnen. Beides sind notwendige Schritte für den Angreifer, um den Computer des Opfers zu infizieren. Dies ist auch der Grund dafür, warum der Angreifer so hartnäckig vorgeht.

Als Reaktion darauf, dass Angreifer diese Taktik zunehmend zur Verbreitung von Malware verwenden, hat Microsoft beschlossen, VBA-Makros für aus dem Internet heruntergeladene Dateien standardmäßig zu blockieren.

Schädliche Dateitypen

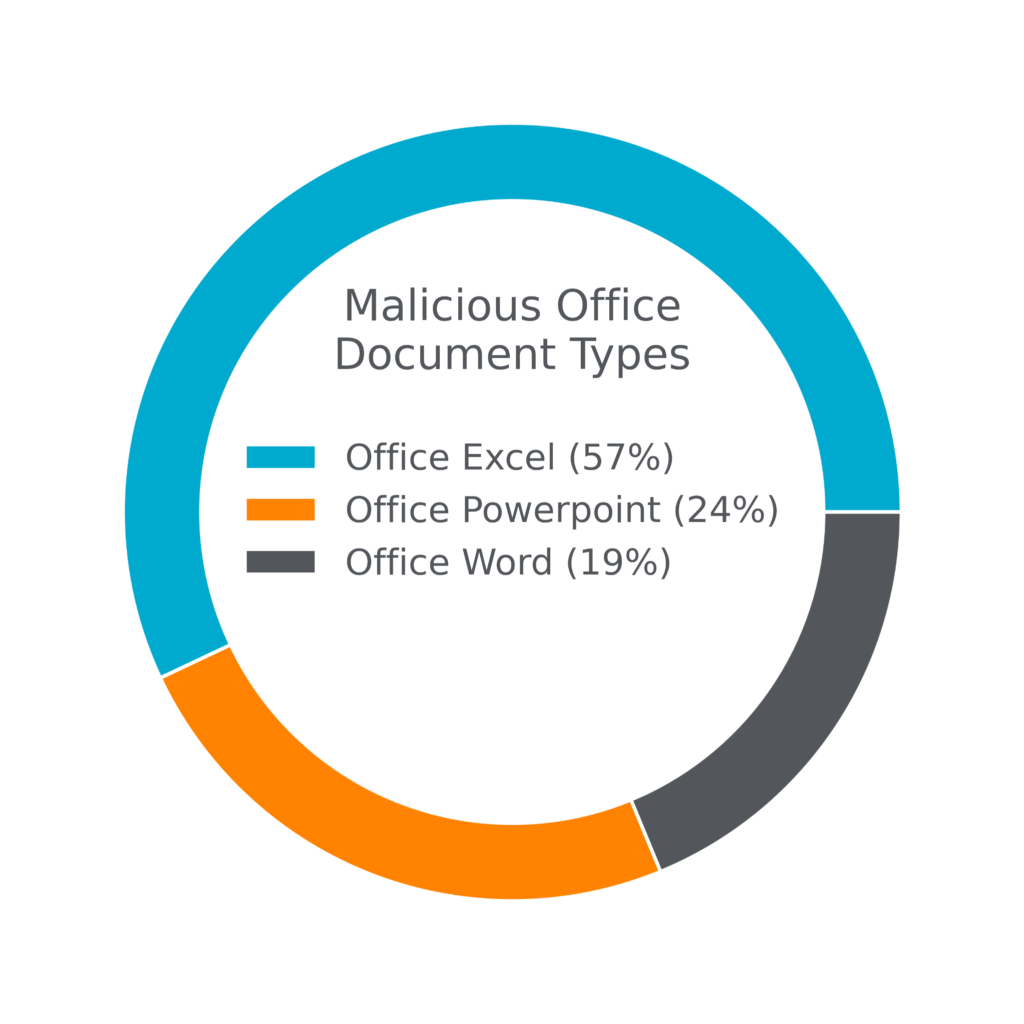

In den vorhergehenden Beispielen haben wir einen Angriff auf ein Office-Dokument hervorgehoben, bei dem eine bösartige PowerPoint-Datei verwendet wurde, um Opfer mit Remotezugriffs-Trojanern zu infizieren. Insgesamt waren fast ein Viertel aller bisher im Jahr 2022 beobachteten bösartigen Office-Dokumente PowerPoint-Dateien. Excel-Dateien erfreuen sich bei Angreifern vergleichsweise größerer Beliebtheit und machen mehr als die Hälfte aller beobachteten bösartigen Office-Dokumente aus. Die vorangegangenen Beispiele geben einige Hinweise darauf, warum das so ist: Das Excel-Dateiformat ermöglicht es Angreifern, bestimmte Inhalte für Social-Engineering-Zwecke anzuzeigen, um das Opfer davon zu überzeugen, „Inhalte zu aktivieren“. Darüber hinaus unterstützt Excel zusätzliche Funktionen, die häufig von Angreifern missbraucht werden, wie beispielsweise Excel 4.0-Makros.

Merkmale bösartiger Office-Dokumente

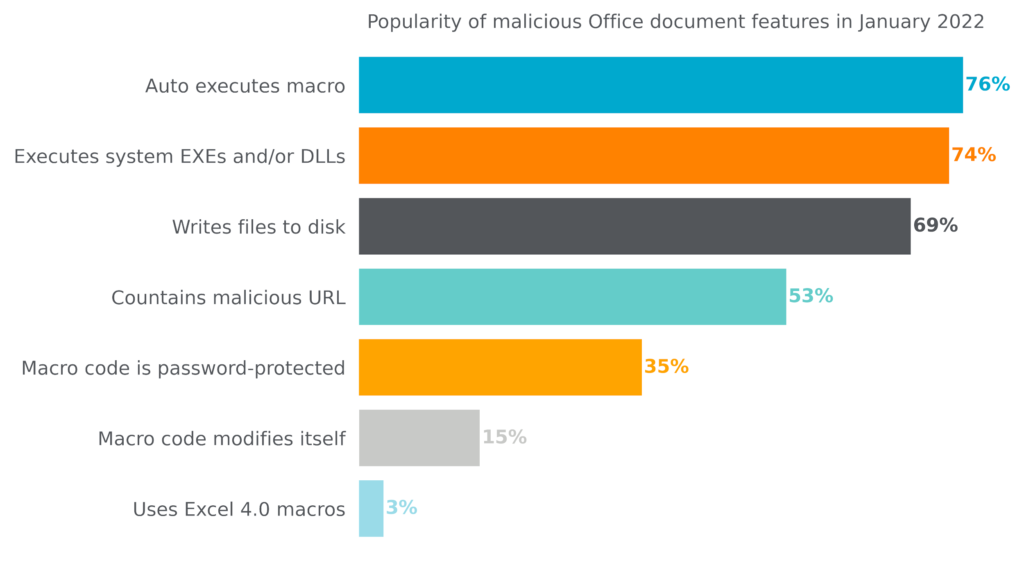

Die meisten Angriffe auf Office-Dokumente zielen heutzutage darauf ab, den Computer eines Opfers entweder mit Schadsoftware zu infizieren oder das Opfer dazu zu verleiten, eine bösartige Website zu besuchen. Obwohl sie von unterschiedlichen Angreifern geschrieben wurden, weisen die meisten heute bekannten bösartigen Office-Dokumente einige gemeinsame Merkmale auf.

- Makro wird automatisch ausgeführt: Makros sind kleine Programme, die zur Automatisierung wiederkehrender Aufgaben in Microsoft Office dienen und häufig von Angreifern missbraucht werden, um die Computer der Opfer zu infizieren. Automatische Ausführung von Makros bedeutet, dass das Makro ausgeführt wird, sobald der Benutzer auf „Inhalt aktivieren“ oder „Makros aktivieren“ klickt.

- Führt System-EXEs und/oder DLLs aus: Um die Malware zu installieren, verwenden bösartige Makros häufig integrierte Windows-Systemfunktionen. Diese Technik wird als „Leben von der Natur“ bezeichnet.

- Schreibt Dateien auf die Festplatte: Angreifer schreiben Schadsoftware-Dateien auf die Festplatte, sodass diese auch nach einem Neustart des Computers bestehen bleiben.

- Enthält bösartige URLs: Einige Angreifer betten bösartige URLs direkt in die Dateien ein, entweder um das Opfer zum Anklicken zu verleiten oder um automatisch Malware herunterzuladen.

- Makrocode ist passwortgeschützt: Manche Angreifer schützen das bösartige Makro mit einem Passwort, um es vor Sicherheitstools oder Forschern zu verbergen, die möglicherweise versuchen, den Code zu analysieren und seine Funktion herauszufinden.

- Makrocode modifiziert sich selbst: Manche Angreifer schreiben selbstmodifizierende Makros, um ihren wahren Zweck vor Sicherheitstools oder Forschern zu verbergen, die versuchen könnten, den Code zu analysieren.

- Verwendet Excel 4.0-Makros: Excel 4.0-Makros sind eine alte Office-Funktion, die bei Angreifern beliebt war und jetzt standardmäßig deaktiviert ist. Sie werden nur bei einem kleinen Prozentsatz der Angriffe auf Office-Dokumente verwendet.

Die folgende Grafik zeigt die Beliebtheit dieser Funktionen unter den Tausenden von bösartigen Office-Dokumenten, die Netskope im Januar 2022 entdeckt und analysiert hat.

Eine anhaltende Welle bösartiger Office-Dokumente

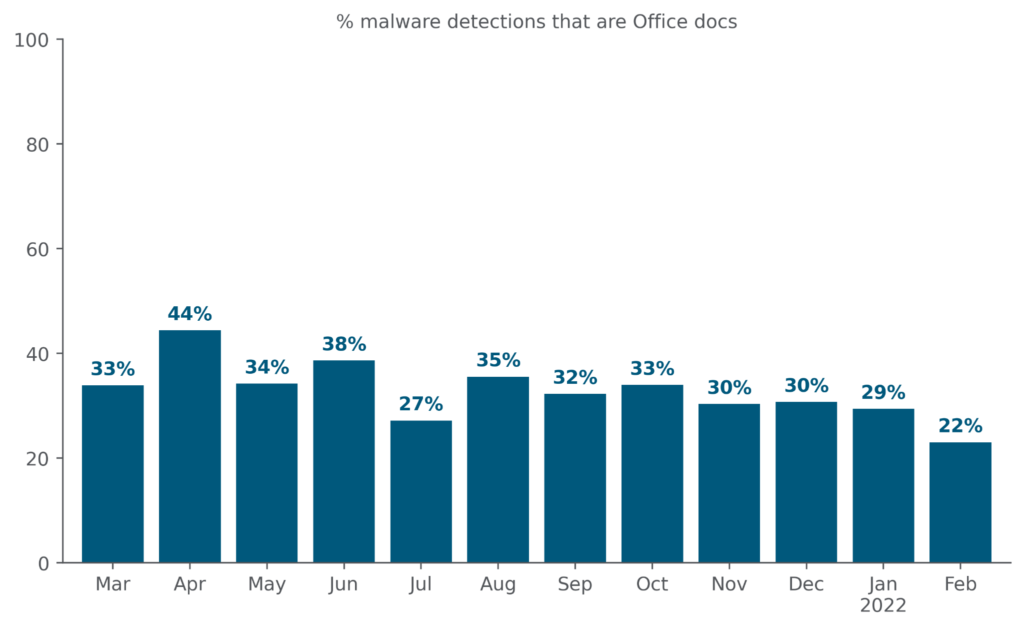

Im Frühjahr 2020 startete Emotet eine groß angelegte und äußerst effektive Spam-Kampagne, um Malware über manipulierte Office-Dokumente zu verbreiten. Vor der Emotet-Kampagne machten Office-Dokumente nur 20 % aller Malware-Downloads aus. Während der Kampagne stieg ihr Anteil auf fast 50 % aller Malware-Downloads. Seitdem haben andere Angreifer versucht, den Erfolg von Emotet zu wiederholen, was zu einem noch größeren Zustrom bösartiger Office-Dokumente führte, die auf ahnungslose Benutzer abzielten. Nachdem Microsoft angekündigt hatte , VBA-Makros für aus dem Internet heruntergeladene Dateien standardmäßig zu blockieren, sank die Zahl der Downloads bösartiger Office-Dokumente im Februar auf das Niveau vor Emotet. Wir hoffen, dass sich dieser Rückgang auch in den kommenden Monaten fortsetzt.

Schädliche Office-Dokumente lauern in Cloud-Speicher-Apps

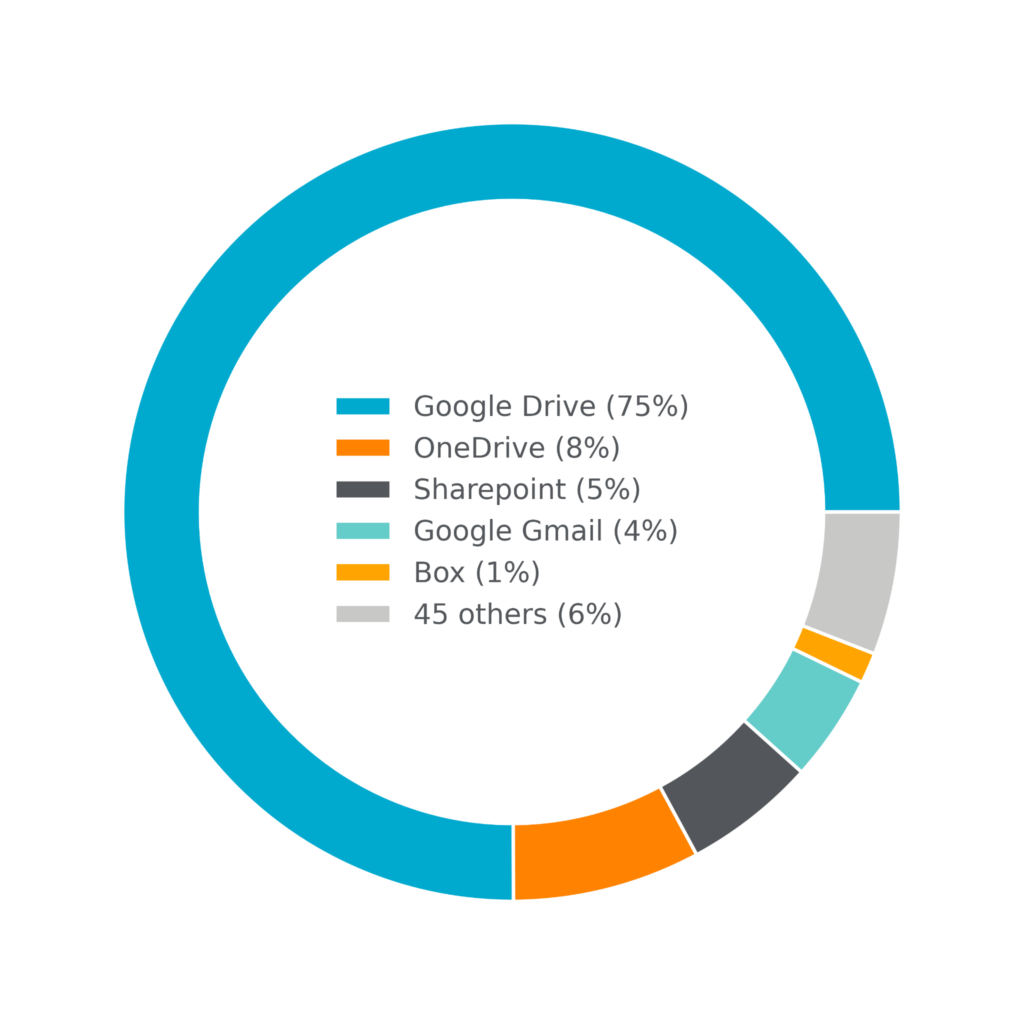

Angreifer nutzen Social Engineering, um ihre Opfer zum Herunterladen schädlicher Office-Dokumente zu verleiten, indem sie beliebte Cloud-Speicher-Apps missbrauchen, um die Dokumente freizugeben. Beispielsweise ist es für mich als regelmäßiger Benutzer von Microsoft OneDrive und Microsoft Office viel wahrscheinlicher, dass ich ein über OneDrive für mich freigegebenes Dokument herunterlade und öffne, als ein Dokument, das unter einer mir unbekannten URL gehostet wird. Emotet missbrauchte Box bekanntermaßen in seiner Malspam-Kampagne im Jahr 2020, um bösartige Office-Dokumente zu verbreiten, und andere Angreifer ahmen ihre Taktiken seitdem nach. Heute werden 95 % der bösartigen Office-Dokumente über Cloud-Apps verbreitet und nur 5 % über herkömmliche Websites. Allein im Februar 2022 blockierte Netskope Downloads bösartiger Office-Dokumente aus 50 verschiedenen Apps, allen voran Google Drive und OneDrive.

Gleichzeitig missbrauchen Angreifer Cloud-Apps auch für weitere Angriffsstufen. Bei dem am Anfang dieses Beitrags beschriebenen PowerPoint-basierten Angriff löst das bösartige Makro zusätzliche Malware-Downloads für Dateien aus, die mit MediaFire, Blogger und GitHub gehostet werden.

Abwehrmaßnahmen

Der beste Weg, um zu verhindern, Opfer eines Angriffs auf Office-Dokumente zu werden, besteht darin, niemals Makros für mit Ihnen geteilte Office-Dokumente herunterzuladen, zu öffnen und zu aktivieren. Was tun Sie also, wenn jemand ein Dokument mit Ihnen teilt? Am sichersten öffnen Sie die Datei mit einem webbasierten Viewer wie Google Drive oder Microsoft Office 365. Im zweiten Beispiel, das ich genannt habe, fordert der Angreifer das Opfer ausdrücklich auf, dies nicht zu tun, da dies den Angriff ungültig macht. Und wenn Sie eine Datei herunterladen, aktivieren Sie niemals Makros. Wenn Sie Systemadministrator sind, können Sie mit dem Gruppenrichtlinien-Editor auch alle Benutzer in Ihrer Organisation daran hindern, Makros zu aktivieren.

Zurück

Zurück

Den Blog lesen

Den Blog lesen